Um trojan, ou cavalo de Troia, é um tipo de malware disfarçado de software legítimo, enganando o usuário para a instalação. Ele geralmente se propaga por meio de e-mails e SMS de phishing que contém links ou anexos com o código malicioso.

Após a instalação, os cibercriminosos conseguem acessar o sistema, roubar dados, controlar o dispositivo remotamente ou instalar mais softwares maliciosos. Geralmente, as ações ocorrem sem que a vítima saiba do ataque.

Existem vários tipos de trojan, cada um com sua finalidade. Trojans bancários visam roubar informações financeiras, exploits exploram vulnerabilidades do sistema e os de backdoor podem conceder controle total sobre o dispositivo infectado.

Saiba mais sobre os trojans, seu funcionamento, as diferentes categorias e como se proteger dessas ameaças cibernéticas.

O que é trojan?

Trojan, também conhecido como cavalo de Troia, é um tipo de malware que finge ser um software legítimo, mas que executa ações maliciosas após a instalação. Ele pode roubar dados confidenciais, invadir sistemas ou espionar atividades online sem o conhecimento da vítima.

O que significa trojan?

O termo Trojan é uma analogia direta com a história grega do Cavalo de Troia. Assim como na lenda, onde inimigos se escondiam em um “presente” para invadir a cidade fortificada, o malware se disfarça de um software legítimo para ganhar acesso ao computador da vítima.

Uma vez instalado, o programa malicioso pode abrir “portas de acesso” (backdoors) no sistema, permitindo que criminosos controlem o dispositivo, roubem dados ou instalem outras ameaças. Por isso, é essencial estar atento a downloads e anexos de fontes desconhecidas para evitar receber um “presente de grego”.

Qual é a função do trojan?

Um trojan se disfarça como um software legítimo ou arquivo inofensivo para enganar o usuário e induzi-lo a fazer a instalação. Uma vez ativado, ele permite que criminosos acessem o sistema infectado para executar ações maliciosas sem o conhecimento da vítima.

Esse tipo de malware é amplamente usado em crimes cibernéticos por sua versatilidade. Ele pode ser empregado para roubar dados, manipular ou excluir arquivos, espionar atividades, sequestrar o controle do dispositivo e até abrir backdoors para facilitar novos ataques ou instalação de outros softwares maliciosos.

Como funciona o trojan

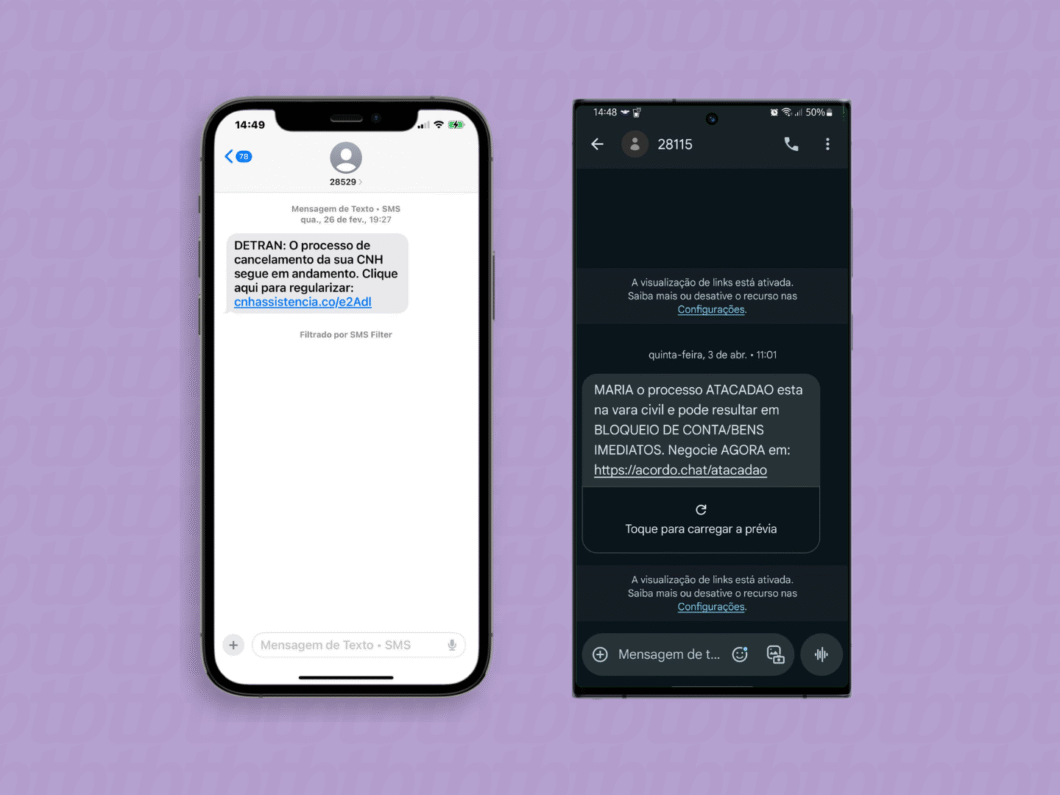

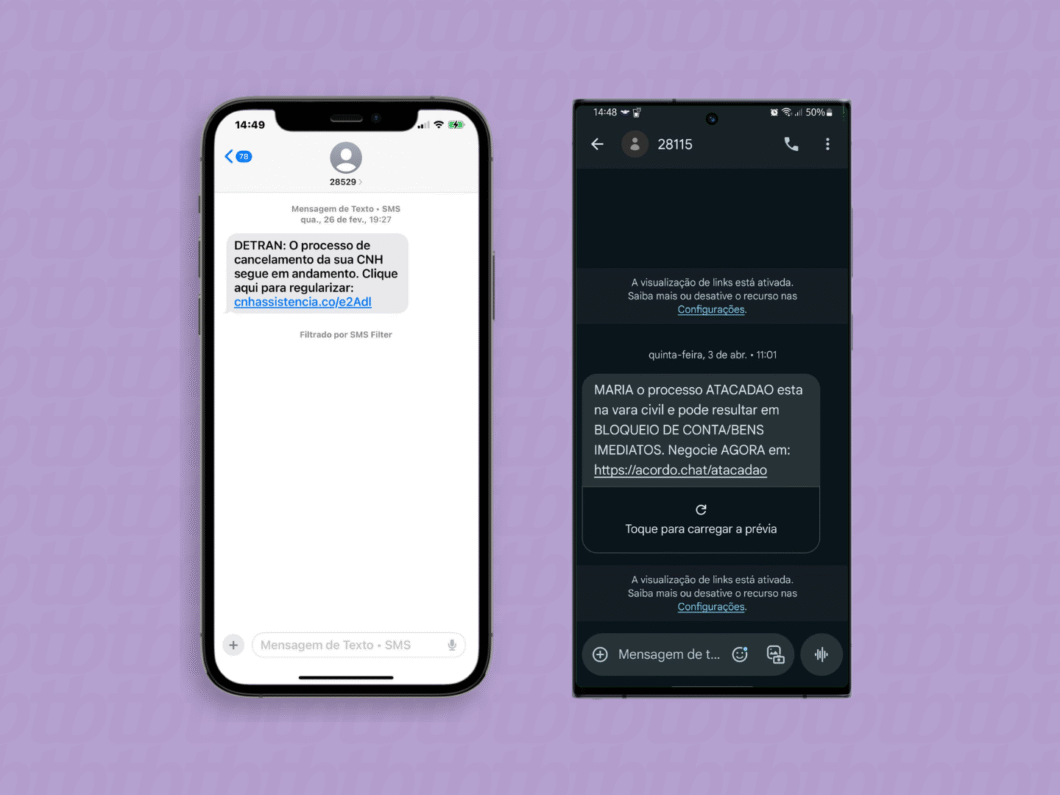

Um trojan infecta dispositivos por meio de phishing ou engenharia social, onde e-mails, SMS ou anexos falsos induzem a vítima a fazer download. Ao abrir a mensagem ou anexo, o arquivo malicioso é baixado e instalado no computador ou celular da pessoa.

Após a instalação, o malware passa a ser executado secretamente a cada inicialização do dispositivo. Ele permanece indetectável até que o usuário execute uma ação específica, como acessar um determinado site ou abrir um aplicativo de banco.

Quando ativado pela vítima, o trojan realiza a ação programada pelo invasor. Isso pode incluir monitorar as atividades online, roubar dados bancários ou abrir backdoors para outros ataques.

O invasor também pode usar o dispositivo infectado em um ataque DDoS ou explorar vulnerabilidades do sistema. Em casos mais avançados, o hacker pode assumir o controle do computador remotamente e copiar ou excluir arquivos importantes.

Quais são os principais tipos de trojan?

Existem diferentes tipos de trojans, cada um com método de ação e objetivos próprios. Alguns deles são:

- Backdoor trojan: permite que um invasor obtenha acesso remoto e controle total sobre o dispositivo, podendo manipular arquivos, roubar dados ou integrar a máquina a uma botnet;

- Exploits: são códigos maliciosos que se aproveitam de vulnerabilidades em softwares ou sistemas operacionais para executar ações não autorizadas e comprometer a segurança;

- Rootkit: oculta a presença de malwares no sistema, evitando a detecção por softwares de segurança e garantindo a existência da ameaça por longos períodos;

- Dropper (Trojan downloaders): após infectar um dispositivo, baixa e instala malwares adicionais, impactando o desempenho e a segurança do sistema;

- DDoS trojan: executa ataques de negação de serviço distribuída (DDoS), sobrecarregando redes com tráfego massivo para derrubar sites ou sistemas corporativos;

- Proxy Trojan: transforma o dispositivo infectado em um servidor proxy, permitindo que os invasores realizem atividades ilegais através da conexão, ocultando a real origem;

- Trojan bancário: especializado em roubar informações financeiras, como credenciais de contas bancárias, dados de cartões de crédito e outras informações sensíveis;

- Mailfinder trojan: coleta e rouba endereços de e-mail armazenados no dispositivo, muitas vezes para uso em campanhas de spam ou phishing;

- Instant messaging trojan: ataca aplicativos de mensagens, como WhatsApp e Telegram, visando roubar credenciais e dados confidenciais trocados nas conversas;

- Game-Thief trojan: visa contas de jogos online, roubando credenciais e itens virtuais valiosos para serem comercializados ilegalmente;

- SMS trojan: intercepta e envia mensagens de texto, frequentemente usados em golpes de engenharia social para fraudar usuários;

- Trojan-spy: monitora secretamente as atividades da vítima, gravando ações do teclado e realizando capturas de tela para roubar credenciais e informações sigilosas;

- Infostealer trojan: projetado para roubar dados confidenciais variados, incluindo credenciais de login, dados bancários e arquivos pessoais armazenados no dispositivo;

- Trojan do antivírus falso: finge ser um software de segurança legítimo, “detecta” ameaças inexistentes e extorque dinheiro da vítima para eliminar as ameaças falsas;

- Trojan-Ransom: criptografa arquivos ou bloqueia o acesso ao dispositivo, exigindo um pagamento de resgate para liberar as informações da vítima.

Posso saber se eu fui infectado por trojan?

Sim, você consegue observar alguns sinais para saber se tem trojan no PC ou celular. O dispositivo pode ficar mais lento, travar com frequência ou apresentar alterações inesperadas no sistema, como novos ícones na barra de tarefas.

Além disso, fique atento a um aumento incomum no consumo de dados e no tempo de carregamento de páginas da internet. Outros indicativos incluem o surgimento constante de anúncios pop-up e redirecionamentos para sites desconhecidos ou suspeitos.

Também observe se arquivos desaparecem, são substituídos ou se tornam inacessíveis. Para confirmar a infecção e remover a ameaça, use um antivírus ou antimalware confiável para fazer o escaneamento completo no sistema.

Como remover o trojan do PC ou celular

A melhor abordagem para eliminar um trojan é usar um antimalware confiável. Ele fará uma varredura completa no computador ou celular, identificando e eliminando os arquivos infectados.

Antes de iniciar, é recomendado desconectar o aparelho da internet e, se possível, reiniciá-lo em Modo de Segurança. Isso impede que o malware se comunique com servidores externos e permite que o sistema opere apenas com o essencial, facilitando a remoção.

Em situações mais complexas, onde o trojan é persistente, considere obter ajuda de um especialista em cibersegurança. Esse profissional possui ferramentas e conhecimentos avançados para eliminar a infecção de forma segura e completa.

Como evitar ser infectado por trojans

Existem várias práticas que devem ser adotadas para se proteger de trojans e outras ameaças cibernéticas. Por exemplo:

- Use softwares de segurança confiáveis: instale e mantenha atualizado um antivírus ou antimalware confiável para detectar, bloquear e eliminar ameaças no celular ou PC;

- Cuidado com anexos e links: nunca abra anexos e links de e-mails ou mensagens de fontes desconhecidas ou suspeitas, mesmo que pareçam vir de contatos ou autoridades conhecidas (bancos, empresas de tecnologia);

- Baixe apenas de fontes confiáveis: sempre prefira lojas de aplicativos oficiais como Google Play Store, App Store e Microsoft Store ao fazer download de softwares, evitando sites não-oficiais;

- Desconfie de anúncios pop-up: evite clicar em anúncios pop-up em sites desconhecidos, especialmente aqueles que pedem para baixar arquivos. Eles são iscas comuns para trojans;

- Exiba as extensões de arquivo: configure o sistema para mostrar as extensões dos arquivos. Isso ajuda a identificar softwares maliciosos disfarçados, como um executável com extensão “.exe” fingindo ser uma imagem;

- Use um firewall: um firewall controla o tráfego de rede, bloqueando acessos não autorizados e impedindo que trojans e outras ameaças se comuniquem com servidores externos maliciosos;

- Faça backups regulares: realize cópias de segurança de arquivos e dados importantes em serviços de nuvem ou dispositivos externos para minimizar as perdas em caso de infecção;

- Crie senhas fortes e únicas: use senhas complexas e exclusivas para cada conta, combinando letras, números e símbolos. Também troque elas regularmente para maior segurança;

- Ative a autenticação de dois fatores (2FA): habilite o 2FA em contas importantes para adicionar uma camada extra de segurança, dificultando o acesso mesmo se a senha for comprometida por um trojan;

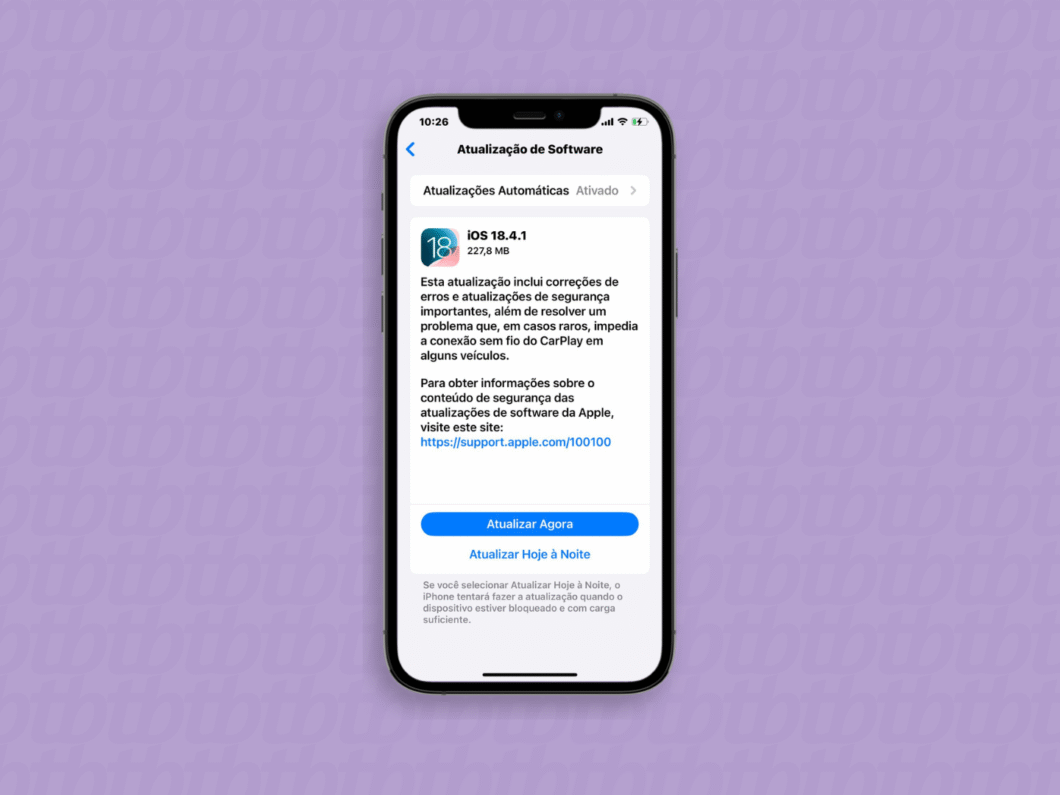

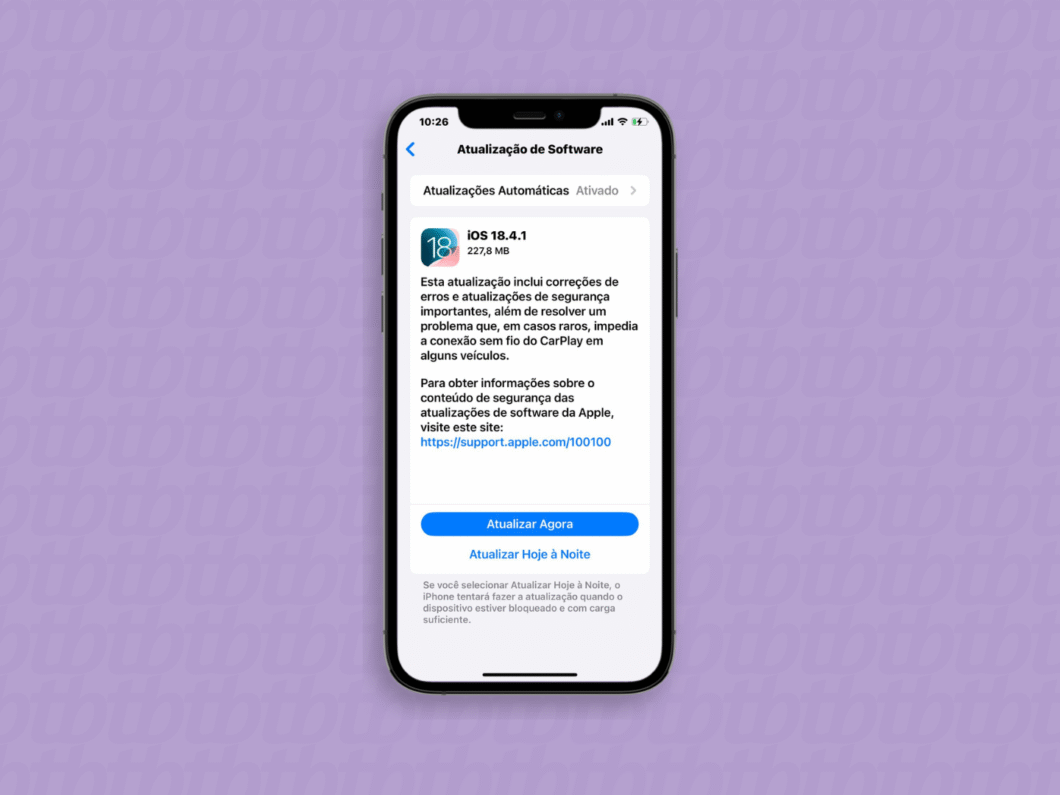

- Mantenha o sistema operacional e aplicativos atualizados: atualize regularmente o sistema operacional e aplicativos, pois as atualizações corrigem vulnerabilidades de segurança que trojans poderiam explorar.

Qual é a diferença entre trojan e malware?

Trojan é um tipo de malware específico que se disfarça como software legítimo para enganar o usuário e ser instalado. Uma vez ativado, ele pode roubar dados, apagar e modificar arquivos ou abrir backdoors para novos ataques e instalações de outras ameaças.

Malware é um termo abrangente que engloba qualquer software malicioso criado para danificar, interromper ou obter acesso não autorizado a sistemas de computador. A lista de ameaças inclui vírus, trojans, worms, ransomwares e spywares.

Qual é a diferença entre trojan e vírus?

Trojan é uma categoria de malware que finge ser um arquivo ou programa inofensivo para que a vítima o instale no dispositivo. Quando executado pela pessoa, ele pode ser usado para espionar atividades, roubar dados e instalar novas ameaças, mas não se replica para outros arquivos do sistema.

Um vírus de computador é um software malicioso que se anexa a outros programas ou documentos legítimos e se replica, espalhando-se para outros arquivos e sistemas. Ele pode causar danos variados, desde corromper ou excluir dados até comprometer as funções do sistema.

Fonte: Tecnoblog